基于密码学的网络信息安全应用

时间:2023-01-07 20:50:09 来源:天一资源网 本文已影响 人

摘 要:基于计算机科学迅猛发展,网络信息技术被广泛应用于人们信息传递的大背景,对密码学的发展历程及密码学的概念作简要概述,对密码学的基本要素和主要功能进行说明,研究密码学中对称密钥体制和非对称密钥体制的工作原理,联系实际阐述基于密码学的一些网络信息安全应用,如数字签名技术与数字证书技术,以及如何巧妙应用密码学技术解决实际生活场景下所遇到的一些问题,为推动社会运行效率的提高做出了巨大贡献。

关键词:密码学;对称密钥;非对称密钥

中图分类号:TP309 文献标识码:A文章编号:2096-4706(2022)06-0104-04

Application of Network Information Security Based on Cryptography

LI Hao

(Guangdong Polytechnic of Science and Technology, Zhuhai 519090, China)

Abstract:

Based on background of the rapid development of computer science and network information technology has been widely applied to the peoples information comunication, this paper briefly summarizes the development process of cryptography and the concept of cryptography, explains the basic elements and main functions of cryptography, and studies the working principle of symmetric key system and asymmetric key system in cryptography. Some network information security applications based on cryptography are described with reality, such as digital signature technology and digital certificate technology, as well as how to skillfully use cryptography technology to solve some problems encountered in real life scenarios, it has made a great contribution for promoting the improvement of social operation efficiency.

Keywords:

cryptography; symmetric key; asymmetric key

0 引 言

在说到密码学时,一般人都会觉得很高深且神秘,对此产生一种好奇感。密码学是一门为信息交流提供安全保障的重要学科,从古至今,人类使用过许多不同的加密方式,深刻地影响者人类的信息交流,尤其是在涉密信息交流方面。随着社会的发展,加密方式也在与时俱进。当前是互联网时代,网络已成为信息交流的重要载体,各种网络应用层出不穷。本文主要讲述网络信息通信中的密码学及其应用,旨在通过图文结合的方式,通俗易懂地说明密码学原理和实际应用,帮助读者初步认识密码学科,揭开密码领域的神秘面纱,培养读者對密码学的兴趣。

1 密码学的发展简介

密码学的发展历程可分为三个阶段:分别是古典密码、近代密码与现代密码。

1.1 古典密码

古典密码的历史可以追溯到三千年前的古埃及,现存大英博物馆的罗塞塔石碑可以看作其中的早期代表。公元前5世纪,古斯巴达人用一根布带环绕在一条棍子上,然后在布带上写好明文,脱离了棍子的布带上看上去只有分散分布的无意义字母,若要读懂布带上记录的信息,则需获取相同直径的圆柱形物体,将布带缠绕回去,沿圆柱形物体的纵向方可看懂布带上的信息。公元前1世纪出现了著名的凯撒密码,根据《高卢战记》的记载,凯撒在高卢战争中使用了一种简单易行的移位密码,其方式是将文章中所有的字母,按照特定的替换规则进行替换,如下图,上面一行的明文字母替换为下行的字母,从而对明文加密。在凯撒密码之后还出现了多种密码算法,包括单表代换、多表代换等,它们都是在凯撒密码的基础上进行各种改进得到的。

1.2 近代密码

近代密码时期,出现了无线电密码技术,近代密码主要指的是军事密码,也就是在第一次和第二次世界大战中发展起来的密码技术,其中典型的代表是二战中德军所使用的“Enigma”密码,这种密码后来被以阿兰·图灵为首的一些英国科学家成功破译。

1.3 现代密码

1948年,Shannon发表了一篇划时代的文章:《保密系统的通信理论》,标志着密码科学的建立,也标志着现代密码技术研究的开始。1977年美国国家标准局公布实施了数据加密标准DES,密码学历史上第一次公开了加密算法的细节,从此这一算法广泛地应用于商用数据加密,直到二十多年以后被新的算法所代替。

2 密码学的基本概念

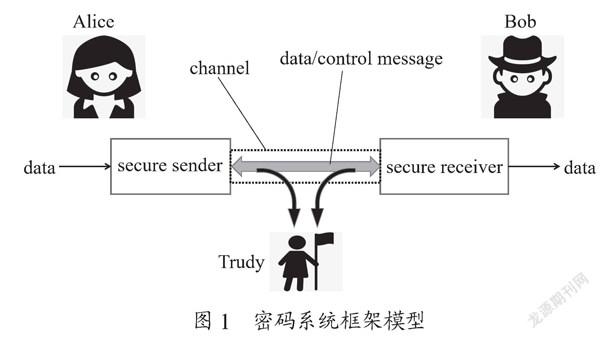

2.1 密码系统的框架模型

密码学中,典型的系统框架如图1所示。Alice是数据发送方,Bob是数据接收方,而Trudy则是一名“间谍”,试图窃取和破译他们的通信内容。因此,数据发送时不能使用大家都能看懂的明文进行传输,这时数据发送方就通过某种方法对明文进行加密后传输,使得窃取数据的人无法看懂,加密后的密文由数据接收方进行解密,与解密方法相关的关键信息称为密钥,密钥只有数据接收方拥有。1DC8A686-F18D-4E7E-BA67-1E2ED0C3E8F2

2.2 加密模型的基本要素

一个加密体制由以下五个要素组成:

M:表示明文消息空间,指的是由所有可能的明文组成的有限集合。

C:表示密文消息空间,指的是由所有可能的密文组成的有限集合。

K:表示密钥空间,指的是由所有可能的密钥组成的有限集合。

E:指的是加密算法的集合。

D:指的是解密算法的集合。

密钥空间的大小是加密体制的一个重要参数。对于一个加密体制,攻击者攻击的主要目标是密文对应的明文,一般来说有两个途径实现这一目标,其一是试图直接恢复明文,其二是试图寻找密钥进而恢复明文,通常来说密钥空间越大,攻击者通过第二条途径实现攻击的可能性就越小,因此在设计密码算法时一般要选择足够大的密钥空间。

2.3 密码学的基本功能

2.3.1 机密性(confidentiality)

保证信息为授权者使用而不泄漏给未经授权者。通俗地讲,就是让别人“看不到”或“看不懂”信息。

2.3.2 认证(authentication)

包括身份认证和信息认证。在通信过程中,要确保通信双方各自的通信对象与预期相符,需要通过身份认证实现。对于信息,要确保是由预期的实体接收或者发出,这一过程称为信息认证。

2.3.3 信息完整性(message integrity)

确保信息的发送方与接收方的通信信息未被篡改(传输途中或者后期),如果发生篡改一定会被检测到。

2.3.4 不可否认性(non-repudiation)

要求无论是发送方还是接收方都不能抵赖所进行的信息传输,发送方否认不了自身发出了的信息,接收方否认不了自身接收到了信息。

2.4 密码系统安全性评估

2.4.1 无条件安全性

若攻击者不能在没有限制计算能力与时间的基础上破译加密算法,那么相应的密码系统被称为是无条件安全的,这说明该密码系统在极限状态下是安全的。实际上,这种密码系统需要依赖于密钥的不断更换,实现起来难度相当大,并且可用性很差。

2.4.2 可证明安全性

通过把数学领域公认的难题(如大整数素因子分解、计算离散对数等)“归约”到密码系统中,因为这些数学问题经过推敲后被认定为难以解答或者解答的困难程度已知,安全性由此得到证明。此评估模式本身的缺陷是他只阐释了此密码系统的安全性与解答数学问题相关,并未全面地证明问题本身的安全性。

2.4.3 计算安全性

若攻击者破译加密算法所需的计算能力与计算时间在实际条件下不可用,即攻击者拥有的资源水平远不足以完成破译,则认为相应的密码系统具有计算安全性。除了使用一次性密钥,理论上还没有绝对安全的密码系统。在實际应用中,只要能够证明所采用的密码系统在计算上是安全的,就有理由相信加密算法是安全的,因为计算安全性可以在有效时间内确保所采用算法的安全性。

2.5 密码系统的安全性

一个密码系统的安全性,除了与密码算法的设计有关,还与密码算法以外的其他因素相关。一套密码算法其自身所具备的安全属性为一个密码系统安全性提供基本保障,这种基本保障的水平很大程度上取决于密码算法的设计水平。事实上,如果攻击者意在入侵一个密码系统,社会工程学也可以成为一种手段,攻击者通过人际交流的方式对密码系统进行渗透,买通关键管理人员套取系统信息,是不属于密码算法范畴内的威胁,并且这些行为非常有效、效率极高。因此,一个密码系统的安全是综合性的,不仅需要技防,同时还需要人防。

3 常用的两种密钥体制

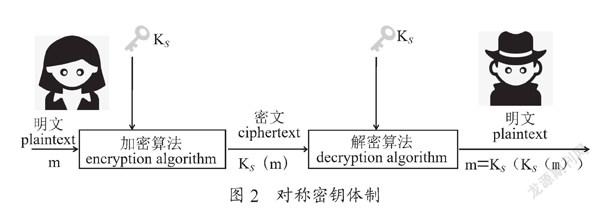

3.1 对称密钥体制

对称加密,也称为私钥加密。对称密钥体制中,信息的发送方与接收方分别持有加密密钥和解密密钥,实际上这两个密钥是相同的,并且成对生成仅归通信双方所有,持有者可以使用该密钥进行加密和解密。如图2所示,Alice和Bob共有一个同样的密钥Ks,Alice用密钥Ks对明文进行加密后传输给Bob,而Bob也同样使用密钥Ks对密文进行解密。反之,Bob给Alice发送消息,使用密钥Ks进行加密,Alice使用密钥Ks进行解密。需要注意,这一对密钥只为通信双方所有,因此,从这种密钥体制的安全性考虑,对于密钥的保密有相当高的要求,密钥一旦暴露出去,会严重影响此密钥体制的安全性。使用较多的对称加密算法有:数据加密算法、高级加密算法、国际数据加密算法等。

3.2 非对称密钥体制

非对称加密体制中有2个密钥,分别为私有密钥和公开密钥。私有密钥和公开密钥是两个完全不同的密钥。发送方使用接收方的公开密钥对信息进行加密,接收方使用私有密钥对密文进行解密,公开密钥可以被任何人持有,而私有密钥只有自己一人所有。如图3所示,Alice要发送信息给Bob,可以先用Bob的公开密钥对明文进行加密,Bob接收到信息后使用自己的私钥对密文进行解密。这种密钥体制使用了相当复杂的数学算法,具有非常高的保密性和安全性,使得采用这种密钥体制的密码系统难以被破解。使用较多的非对称加密算法有:椭圆曲线签名算法、数字签名算法、RSA算法等。

4 密码学在网络信息安全方面的应用

4.1 数字签名技术

数字签名技术,是非对称密码算法的一种应用。数字签名技术是实现安全电子交易的核心技术之一,这项技术具备可验证性、不可伪造性、不可抵赖性,可以解决以下为题:(1)发送方否认自己发过某一报文;(2)接收方伪造一份报文并声称来自某发送方;(3)某个用户冒充另一个用户接收或发送报文;(4)接收方对收到的信息进行篡改。数字签名技术的原理如图4所示,假如Bob要发送带有数字签名的报文给Alice,则Bob需要使用自己的私钥K对报文m进行加密生成K(m),然后Bob将把m和K(m)打包发送给Alice,Alice接收到消息之后,使用Bob的公钥K对K(m)进行解密生成m= K(K(m)),若m与m相等,就可判定报文是由Bob发送过来的,因为只有使用Bob的公钥进行解密才能得到m。另外还可以证实Bob对报文m进行了签名,并且签名的是报文m而不是其他的报文。数字签名技术为计算机网络通信的发展打下了坚实基础,对于计算机网络的安全发挥着至关重要的作用,为通信的可靠性提供了强力保障。1DC8A686-F18D-4E7E-BA67-1E2ED0C3E8F2

4.2 数字证书技术

数字证书又称数字标识,是非对称密钥算法的一种应用。数字证书由可信任的认证中心(Certification Authority-CA)颁发的一种证书,具有权威性。认证中心实现特定实体E与其公钥的绑定。在网络中,每个实体E(如PC、路由器等)在认证中心注册一个公钥,认证中心创建绑定E及其公钥的证书,即由认证中心签名的E的公钥。如图5所示,当Alice想要Bob的公钥时,首先获取Bob的公钥证书,然后使用认证中心的公钥解密Bob的公钥证书,最后获得Bob的公钥。数字证书之于网络世界相当于现实生活中公民的一张身份证,受到公共认可,例如在进行网络交易活动时需要使用数字证书以证实自身身份,它为网络用户在进行网络活动方面提供了安全性、唯一性和便利性。在计算机网络发展日益蓬勃的今天,信息化的应用日趋多元,移动支付、网络购物、云盘等信息系统涉及个人财产和数据安全,数字证书技术为用户的网络行为提供安全保障,在网络信息安全领域发挥着极为关键的作用。与此同时,许多不怀好意的网站出现在网络世界中,例如钓鱼网站、恶意网站等,普通网民若不小心,个人的敏感信息就有可能被盗取,造成损失,而数字证书技术允许用户先对网站进行认证,提高信息传递环境的可靠性,这将极大程度地减小或者规避风险。可以说,数字证书技术让我们不必花大量精力用于判断對方是否可信,大大降低了我们的社会运行成本。

5 结 论

中国古人一向认为,信息安全关乎社稷存亡。从古至今,中国一直都在信息保密和安全领域不断探索和实践,做出了中国贡献,数千年的信息安全实践,彰显中国智慧。近年来,中国在量子密码与量子通信领域取得巨大突破,2016年中国成功发射世界上第一颗量子通信卫星“墨子号”,2019年中国提出制定量子密码安全国际评估标准,获得ISO批准。“没有网络安全就没有国家安全”的论断,树立了正确的网络安全观,中国提出的“共同构建网络空间命运共同体”的主张,逐渐成为全球共识,体现着中国的负责任大国担当。

参考文献:

[1] 陈佳康.密码学算法的优化与应用 [D].北京:北京邮电大学,2013.

[2] 郑培凝.身份基密码学的研究与应用 [D].上海:上海交通大学,2011.

[3] 王晓霞.关于密码学技术应用于网络信息安全的分析 [J].网络安全技术与应用,2019(2):17-18.

[4] 张健,任洪娥,陈宇.密码学及应用技术 [M].北京:清华大学出版社,2011:32-35.

[5] 任伟.现代密码学 [M].北京:北京邮电大学出版社,2011:13-14.

作者简介:黎浩(1993—),男,汉族,广东河源人,信息系统管理工程师,毕业于北京理工大学珠海学院,工学学士,研究方向:通信网络规划、建设、维护。

收稿日期:2022-02-161DC8A686-F18D-4E7E-BA67-1E2ED0C3E8F2

猜你喜欢 密码学 图灵奖获得者、美国国家工程院院士马丁·爱德华·海尔曼:我们正处于密钥学革命前夕中国电子报(2019年74期)2019-09-26区块链的产生根源及其本质会计之友(2017年13期)2017-07-18密码学在网络信息安全技术中的应用探讨科学与财富(2017年15期)2017-06-03浅析密码学在信息安全中的应用数字技术与应用(2017年3期)2017-05-17基于C#的“密码学”实验演示系统的设计与实现计算机时代(2017年1期)2017-04-05中学生研究性学习课题的设计与实现科技资讯(2017年1期)2017-03-27“不可破译”的密码商情(2017年4期)2017-03-22简易密码与破译科教导刊(2016年33期)2017-02-27费马小定理和素数在密码学的应用课程教育研究·下(2016年11期)2017-01-03翻转课堂在密码学课程教学中的应用案例计算机教育(2016年7期)2016-11-10 相关关键词: 密码学